In diesem Bereich kannst du eigene Benutzerrollen für deine Konten und Unterkonten einrichten. Außerdem kannst du Zugriff auf verschiedene niotix-Module gewähren.

Module

niotix bietet einen modulbasierten Ansatz zur Erweiterung und Anpassung der Funktionalität. Ein Modul in niotix ist vergleichbar mit einer App für ein Smartphone: Es ist nicht Teil der Kernfunktionalität von niotix, kann von Drittanbietern bereitgestellt werden (neben DIGIMONDO) und muss separat aktiviert werden. Im Vergleich zu den Kernfunktionen von niotix zielen die Module darauf ab, Geschäftsanwendern maßgeschneiderte Lösungen für bestimmte Anwendungsfälle zu bieten.

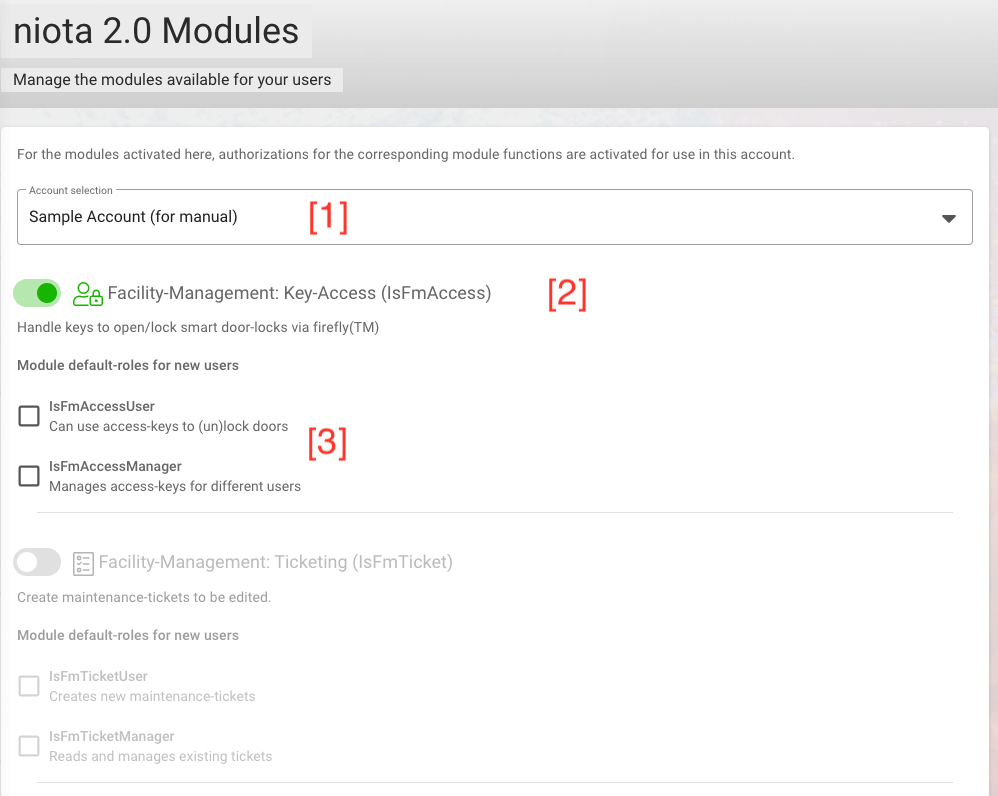

Um Zugriff auf bestehende Module zu gewähren, muss zunächst das Konto ausgewählt werden, für das die Moduleinstellungen definiert werden sollen [1]. Abhängig von der Art der Installation (On Premise oder SaaS) und den vom Systemadministrator erteilten Berechtigungen werden unterschiedliche Modultypen angezeigt.

Du aktivierst ein Modul mit der Umschalttaste [2]. Außerdem kannst du für jedes Modul entscheiden, ob neuen Benutzern automatisch bestimmte, modulspezifische Berechtigungen zugewiesen werden sollen, damit sie das Modul nutzen können [3].

Retention Policy

Mit den entsprechenden Berechtigungen als System-Administrator kannst du die Aufbewahrungsfristen der Datenpunkte (Retention Policy) von Digitalen Zwillingen für Sub-Konten individuell einstellen. Der Standard-Wert zur Speicherung der Datenpunkten, bevor sie aus der Datenbank entfernt werden, den auch unser SaaS-System nutzt, liegt bei 24 Monaten. Trage in das Feld die Aufbewahrungsdauer in Monaten ein und klicke auf den “Speichern”-Button.

Integrationen

Integrationen sind Drittsysteme, die nicht Bestandteil des niotix-Kernsystems sind, aber über interne Schnittstellen mit niotix interagieren können.

Über den jeweiligen Auswahl-Schalter kannst du für dein oder darunter liegende Konten die Integration aktivieren. HINWEIS: Einmal aktiviert, lassen sie sich nicht mehr deaktivieren.

- IoT Data Hub Influx Datenbank: Dies aktiviert die schnellere Influx-Datenbank, um Gerätedaten zu speichern. Sie ist Voraussetzung für die Nutzung von Grafana.

- Dashboard Instance: Hiermit wird eine Grafana-Instanz angelegt, in der sich IoT-Daten visualisieren lassen

- States Influxdb Datasource: Dies aktiviert die schnellere Influx-Datenbank, um Datenpunkte des Digitalen Zwillings zu speichern und in Grafana auszuwerten

- IEC-60870-5-104 Consumer: Sofern zuvor von Digimondo installiert, kann hiermit die Schnittstelle zu IEC104-basierten Leitständen aktiviert werden. Bitte kontaktiere bei Interesse Digimondo, um diese Schnittstelle nutzen zu können.

Rollen-Editor

Mit dem Rolleneditor kannst du eigene Rollen für deine Konten und deine Unterkonten definieren. Verwende den Rolleneditor, um die Rollen in deiner Organisation mit individuellen Namen und Berechtigungen darzustellen.

Die Seite ist in zwei Reiter unterteilt:

- Standard-Rollen-Wizard: Wähle die Standardrollen aus, die auf neue Benutzer für jeden Bereich angewendet werden (Digital Twin).

- Rollen-Editor: Konfiguriere individuelle Rollen und bearbeite bestehende Rollen für dein Konto.

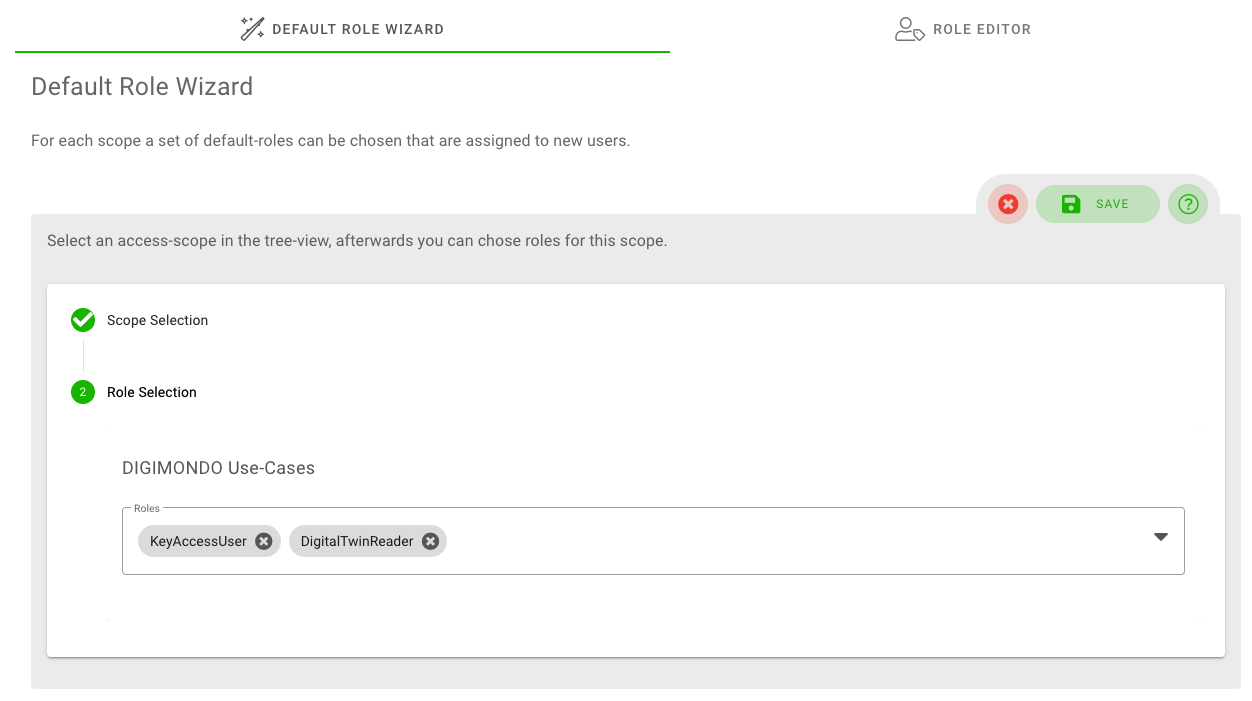

Reiter Standard-Rollen-Wizard

Mit dem Standardrollen-Assistenten kannst du festlegen, welche Rollen neuen Benutzern für den ausgewählten Bereich standardmäßig zugewiesen werden. Diese Standardeinstellung wird angewendet, wenn du einen neuen Benutzer anlegst und die Zugriffsbereich-Berechtigungen nicht änderst. So sparst du Aufwand und stellst sicher, dass neue Benutzer immer die gleichen Berechtigungen für einzelne Digital Twins erhalten.

Wähle zunächst den Bereich aus, für den du die Standardrollen festlegen möchtest. Anschließend wähle die Standardrollen aus der Dropdown-Liste aus. Klicke dann den “Speichern”-Button.

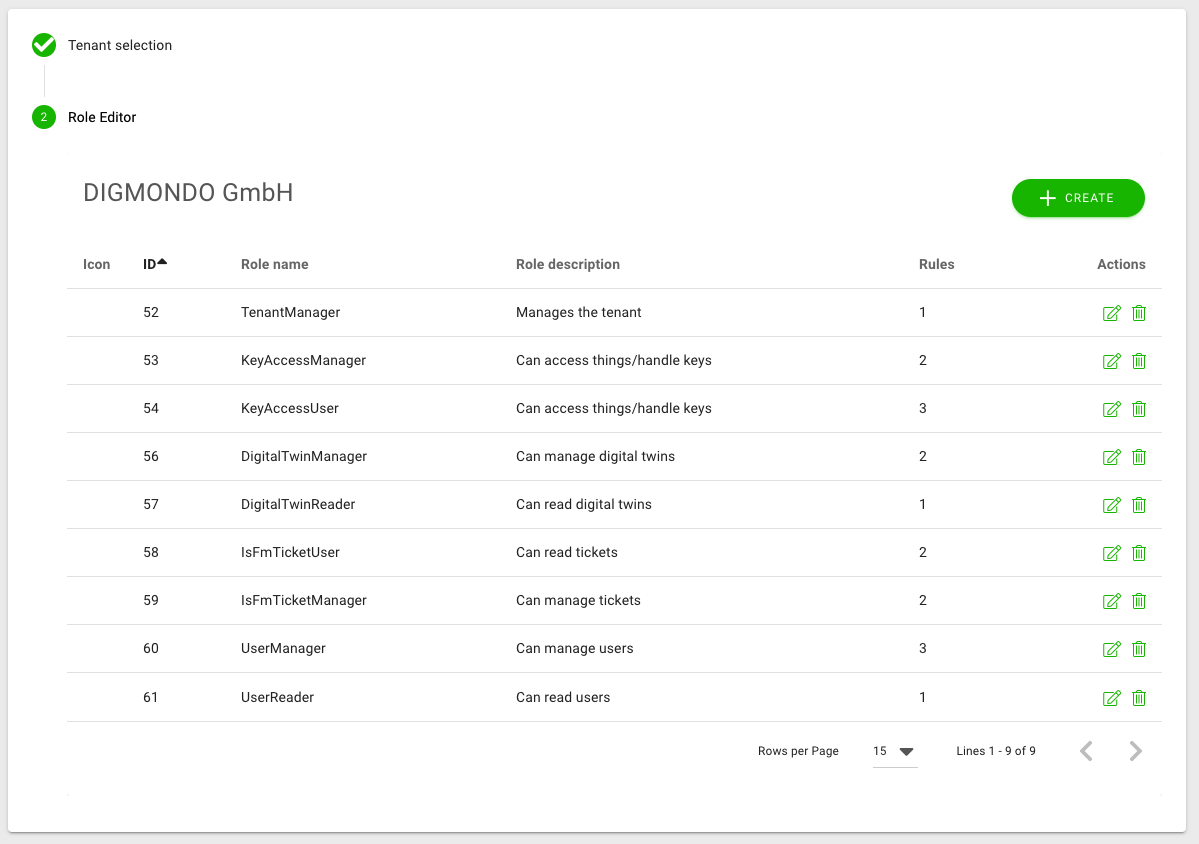

Reiter Rollen-Editor

Mit dem Rolleneditor kannst du neue Rollen definieren und bestehende Rollen anpassen, indem du feingranulare Berechtigungen auswählst.

Wähle dazu zunächst das Konto aus, für das du die Rollen anpassen möchtest. Im nächsten Schritt erhältst du eine Übersicht der vorhandenen Rollen für dieses Konto. Um eine Rolle zu löschen, klicke auf das Papierkorb-Icon der jeweiligen Zeile. Um eine Rolle zu bearbeiten, klicke auf das “Stift & Papier”-Icon. Wenn du eine neue Rolle anlegen möchtest, klicke auf den “Anlegen”-Button oben rechts.

Hinweis: Eine Rolle gehört immer zu einem Konto. Das bedeutet, dass eine Rolle, die du definierst, nur für das Konto sichtbar (und nutzbar) ist, für das sie definiert wurde.

Neue Rolle hinzufügen

Nachdem auf “Hinzufügen” geklickt hast, öffnet sich ein neues Fenster, in dem du folgende Fehler ausfüllst:

- Rollenname: Gib den Namen dieser spezifischen Rolle an.

- Rollenbeschreibung: Gib eine kurze Beschreibung des Zwecks der Rolle an.

- Icon: Wähle ein Icon aus der Liste, das die Rolle am besten repräsentiert (optional).

- Berechtigungen: Wähle die zur Rolle passenden Berechtigungen (siehe Beschreibung unten) aus der Dropdown-Liste aus, indem du die entsprechenden Checkboxen anklickst.

Klicke dann auf Anlegen, um die Rolle zu speichern.

Vorhandene Berechtigungen im System

Niotix verfügt über eine leistungsfähige Zugriffsverwaltung mit feingranularen Berechtigungen (Regeln), um die Art und Weise, wie Benutzer mit dem System interagieren können, individuell anzupassen. Jeder Rolle kannst du unterschiedliche Berechtigungen zuweisen.

Generell bezieht sich jede Berechtigung auf ein Datenobjekt im System. Berechtigungen sind unterteilt in “Berechtigung zum Lesen”, “Berechtigung zum Schreiben/Bearbeiten” und “Berechtigung zum Anlegen neuer Datenobjekte”. Diese Berechtigungen sind oft nicht gleichbedeutend mit dem visuellen Zugriff auf die Menüpunkte (z.B. wird das Lesen eines Digital Twins ohne direkten Zugriff auf die Benutzeroberfläche von einigen niotix-Modulen verwendet). Die Rechte eines Kontos werden an Unterkonten “vererbt” und entsprechend weitergegeben.

In dieser Liste findest du alle vorhandenen Berechtigungen, die in niotix existieren:

- All.manage:

- Ermöglicht den Zugriff auf alle n2.0-Funktionen inkl. voller Rechte zum Bearbeiten, Löschen, Erstellen etc. (“alles, worauf ein Konto-Admin zugreifen muss”): Menü “Home”, “Digitale Zwillinge”, “IoT Data Hub”, “Verbundene Systeme”, “Einstellungen”, “Systemprotokolle”, “Rest-API”, “Übersicht”

- zeigt nur Inhalte (Konten, Zwillinge, etc.) des entsprechenden Kontos und seiner Unterkonten (nicht des Parent-Kontos)

- Im IoT Data Hub ist Folgendes möglich:

- Allgemeines Verhalten: Der Benutzer kann alles von seinem Konto und den Unterkonten sehen, bearbeiten und löschen.

- Anwendungen: Anwendungen des Kontos und seiner Unterkonten sehen, bearbeiten und löschen

- Consumers: Consumer des Kontos und seiner Unterkonten sehen, bearbeiten und löschen

- Geräte: Geräte des Kontos und seiner Unterkonten anzeigen, bearbeiten und löschen

- Gerätetypen/treiber: Sehen, bearbeiten und löschen aller Gerätetypen des Kontos, des Parent-Kontos und der Unterkonten, die die Sichtbarkeit “Jeder” haben. Es sind jedoch nur Gerätetypen des Kontos bearbeitbar (Geräte auf der gleichen Hierarchiestufe sind nicht sichtbar, z. B. Kunde X, Kunde Y)

- Gatewayverwaltung: Du kannst neue Gateways für dein Konto oder dessen Unterkonten anlegen, bestehende Gateways bearbeiten und löschen.

- Geräteüberwachung: Alle kritischen Geräte des Kontos, in dem du angemeldet bist, und seine Unterkonten sind sichtbar und nach Konten filterbar. Du kannst die Geräte bearbeiten oder neue Geräte für dein Konto und für dessen Unterkonten anlegen.

- Gatewayüberwachung: Alle kritischen Gateways des Kontos, an dem du angemeldet bist, und seine Unterkonten sind sichtbar und nach Konten filterbar. Du kannst darüber hinaus für dich und weitere Nutzer im System eine Email-Benachrichtigung für kritische Gateways anlegen, die sich in der Alarmstufe befinden. Bitte beachte, dass hierbei Empfänger, die keine all.manage-Berechtigung besitzen, ebenfalls die Liste der dir zugänglichen kritischen Gateways erhalten.

- Datenquellen: Du siehst die Datenquellen, kannst sie aber nicht bearbeiten.

- Originators: Du siehst die Consumer des Kontos, mit dem du angemeldet bist, sowie die der Unterkonten und kannst sie bearbeiten.

- Dashboard Builder: Berichtsinstanz(en) des Kontos, bei dem du angemeldet bist, und dessen Unterkonten sind in der Abfrage sichtbar. Du kannst die Dashboards dieses Kontos und seiner Unterkonten sehen, bearbeiten und neue Dashboards erstellen.

- IoT Service Builder Instanzen: Alle Service Builder-Instanzen aller Konten, für die du die Berechtigung IotHub.manage oder all.manage hast (nicht die Unterkonten dieser Konten!)

- All.read:

- Ermöglicht den Lesezugriff auf n2.0-Funktionen, die für Benutzer ohne Änderungsrechte relevant sind: “Digital Twins”, “IoT Data Hub”, “Dashboard Builder”, “LoRaWAN-System”, “Einstellungen”, “Übersicht”

- Kein Zugriff auf: n2.0-Module (z.B. Warn-App, Ticket-Management), Externe Systeme > IoT Service Builder Instanzen

- Verwendung für Demo-Accounts, die von Dritten eingesehen werden können (z. B. Reseller, die das System und die implementierten Use Cases Dritten zur Verfügung stellen wollen). Bitte beachte dabei, dass die all.read-Berechtigung auch Einsicht in die bestehenden Nutzer des Accounts gibt.

- DeviceDriver: Steuert den Zugriff auf Gerätetreiber.

- DeviceDriver.Manage: Erlaubt es, Gerätetreiber zu lesen, zu erstellen, zu bearbeiten und zu löschen/deaktivieren.

- DeviceDriver.Read: Erlaubt es, Gerätetreiber zu lesen.

- DeviceTemplate: Steuert den Zugriff auf Gerätetemplates. Bitte beachten, dass für das öffnen/editieren zusätzliche mindestens DigitalTwin.read und VirtualDevice.read vorhanden sein muss.

- DeviceTemplate.manage: Erlaubt es, Gerätetemplates zu lesen, zu erstellen, zu bearbeiten und zu löschen.

- Devicetemplate.read: Erlaubt es, Gerätetemplates zu lesen.

- DigitalTwin: Hier wird definiert, wie (ob) Benutzer den Digital Twin nutzen können.

- DigitalTwin.list:

- Das Menü “Digitale Zwillinge” wird nicht angezeigt, wird aber benötigt, um im Hintergrund auf digitale Zwillinge zugreifen zu können (z.B. um Zwillinge an die “Home”-Seite zu pinnen, über die Warn-App)

- kann auch zusammen mit DigitalTwinStates.read verwendet werden, um Zugriff auf die “Übersicht”-Seite zu ermöglichen

- DigitalTwin.read:

- zeigt das Menü “Digitaler Zwilling” mit “Unter-Zwillingen”, die “Datenübersicht” und den “Dashboard Builder”

- ermöglicht die Anzeige der Details eines digitalen Zwillings inkl. Zustände, Regeln, etc.

- ermöglicht das Anheften von Zwillingen an die “Home”-Seite

- ermöglicht das Lesen aller Zwillinge und Zustände im Menüpunkt “Übersicht”

- wo DigitalTwin.list erforderlich ist, kann auch diese Berechtigung verwendet werden

- DigitalTwin.write:

- erlaubt es, neue Zwillinge zu erstellen und vorhandene digitale Zwillinge zu bearbeiten, aber nicht zu löschen/deaktivieren

- erlaubt es, Zustände und Regeln zu erstellen und bearbeiten, aber nicht zu löschen

- DigitalTwin.manage:

- erlaubt es, digitale Zwillinge zu lesen, zu erstellen, zu bearbeiten und zu löschen/deaktivieren

- erlaubt das Erstellen von Zuständen und Regeln für Zwillinge

- erlaubt es Grafana Dashboards zu sehen und zu bearbeiten

- DigitalTwin.list:

- DigitalTwinStates: Hier wird definiert, wie (ob) Benutzer die Datenpunkte und Regeln eines Digital Twins verwenden können.

- DigitalTwinStates.read:

- Sollte keine Änderungen an der UI vornehmen - wird aber benötigt, um anderen Modulen und Seiten Zugriff auf digitale Zwillinge zu geben (z.B. der Object-Management-App, Warning-App-Monitor)

- Soll zusammen mit DigitalTwin.list verwendet werden, wenn kein Voll-Lese-Zugriff auf Zwillinge gewährt werden soll.

- DigitalTwinStates.read:

- IotHub.manage:

- Allgemeines Verhalten: Der Benutzer kann alles von seinem Konto sehen, bearbeiten und löschen (nicht von Unterkonten).

- hat Zugriffs- und Editier-/Erstellungsrechte (entspricht der bisherigen n1.0-Rolle “User”) auf:

-

Anwendungen: alle Anwendungen des Konto (nicht des Unterkontos)

-

Consumers: Alle Consumer des Konto (nicht des Unterkontos)

-

Geräte: Alle Geräte des Kontos (nicht des Unterkontos)

-

Gerätetypen: Alle Gerätetypen des Kontos und Gerätetypen von übergeordneten Konten sind sichtbar, die die Sichtbarkeit “Jeder” haben. Nur Gerätetypen des Kontos sind bearbeitbar.

-

Gatewayverwaltung: Alle Gateways des Kontos (nicht des Unterkontos) sind sichtbar.

Du kannst neue Gateways für dein Konto anlegen, bestehende Gateways bearbeiten oder löschen.

-

Service Builder: Alle Service Builder-Instanzen aller Konten, bei denen der Benutzer das Recht IotHub.manage oder all.manage hat (nicht die Unterkonten dieser Konten!)

-

Dashboard Builder: Nur die Reporting-Instanz(en) des Kontos, bei dem du angemeldet bist, sind in der Abfrage sichtbar. Du kannst nur für dieses Konto (Grafana-Admin-Rolle) Dashboards sehen, bestehende bearbeiten und neue erstellen (nicht für die Unterkonten).

-

Geräteüberwachung: Alle als kritisch bewerteten Geräte des Kontos, in dem du angemeldet bist, sind sichtbar. Du kannst nicht nach Konten filtern. Du kannst die Geräte bearbeiten oder neue Geräte für dein Konto erstellen.

-

Gatewayüberwachung: In der Überwachung werden dir alle kritischen Gateways deines Kontos angezeigt und sind nach der Warn- sowie Alarmstufe filterbar. Du kannst nicht nach Konten filtern. Darüber hinaus kannst du für dich und weitere Nutzer im System eine Email-Benachrichtigung für kritische Gateways anlegen, die sich in der Alarmstufe befinden. Bitte beachte, dass hierbei Empfänger, die diese Berechtigung nicht besitzen, ebenfalls die Liste der dir zugänglichen kritischen Gateways erhalten.

-

Originators: Du siehst die Originator des Kontos, mit dem du angemeldet bist. Du kannst nur die Originators dieses Kontos bearbeiten.

-

- IotHub.read:

- Allgemeines Verhalten: Der Benutzer kann alles von seinem Konto sehen (nicht bearbeiten) (nicht in den Unterkonten).

- hat Lesezugriff auf (entspricht der n1.0-Rolle “Read Only”):

- Anwendungen: alle Anwendungen des Konto (nicht des Unterkontos)

- Consumers: Alle Consumer des Konto (nicht des Unterkontos)

- Gatewayverwaltung: Alle Gateways des Kontos (nicht des Unterkontos) sind sichtbar.

- Geräte: Alle Geräte des Kontos (nicht des Unterkontos)

- Gerätetypen: Alle Gerätetypen des Kontos und Gerätetypen von übergeordneten Konten sind sichtbar.

- Geräteüberwachung: Nur die kritisch bewerteten Geräte des Kontos, in dem du angemeldet bist, und dessen Informationen sind sichtbar. Du kannst nicht nach Konten filtern.

- Gatewayüberwachung: Alle als kritisch bewerteten Gateways des Kontos, in dem du angemeldet bist, sind sichtbar und sind nach der Warn- sowie Alarmstufe filterbar. Du kannst nicht nach Konten filtern. Darüber hinaus kannst du für dich und weitere Nutzer im System eine Email-Benachrichtigung für kritische Gateways anlegen, die sich in der Alarmstufe befinden.

- Originators: Du siehst die Originator des Kontos, mit dem du angemeldet bist. Du kannst die Originators dieses Kontos nicht bearbeiten.

- Kein Zugriff auf: Datenquellen, Service Builder, Dashboard Builder, Gatewayverwaltung & Gatewayüberwachung (trotz der zusätzlichen Berechtigung Gateways.manage)

- IsFmAccess.manage:

- enthält die gleichen Funktionen wie IsFmAccess.write

- erlaubt das Anlegen von Schlüsseln, wenn das Recht usermanagement.read und digitaltwin.list oder digitaltwin.read/manage ebenfalls gegeben ist. (Info: Ein Zwilling kann nur ausgewählt werden, wenn dieser das Stichwort “Gebäude”/“Raum” oder den Typ Gebäude/Raum hat und die Tür-ID gesetzt ist.)

- IsFmAccess.write:

- erlaubt den Zugriff auf das Menü “Schlüsselbund” und die Verwendung des/der Schlüssel

- Schlüsselbund ist nur sichtbar, wenn dem Benutzer ein Schlüssel zugewiesen ist.

- IsFmTicket.create:

- Zeigt ein “Plus”-Icon in der oberen rechten Ecke an, um neue Tickets anzulegen

- zeigt die Kachel “Neues Ticket erstellen” auf der “Home”-Seite an, wenn kein Digital Twin als Favorit ausgewählt wurde

- zeigt den Menüpunkt “Objektverwaltung > Meldung anlegen” an, wenn IsFmTicket.read ebenfalls aktiviert ist

- erlaubt es, ein neues Ticket zu erstellen (wenn das Recht digitaltwin.list ebenfalls gewährt wird, um einen Zwilling auswählen zu können)

- Kein Einblick in die Liste der bestehenden Tickets

- IsFmTicket.manage:

- enthält die gleichen Funktionen wie IsFmTicket.create und IsFmTicket.read

- erlaubt das Bearbeiten und Löschen bestehender Tickets

- IsFmTicket.read:

- erlaubt den Zugriff auf das Menü “Objektverwaltung > Meldungsübersicht”

- zeigt die “Benachrichtigung” mit Klingel-Icon oben rechts an

- IsWarnapp.manage:

- beinhaltet alle Berechtigungen von IsWarnapp.read

- zeigt das Menü “Administration” an, wenn das Modul aktiviert ist

- listet Digital Twins in der “Administration” auf, wenn digitaltwin.manage ebenfalls zugewiesen ist

- IsWarnapp.read:

- zeigt das Menü “Warnmonitor” an, wenn das Modul aktiviert ist

- ermöglicht die Auswahl eines vorkonfigurierten Digital Twin im “Warnmonitor”, wenn digitaltwin.list ebenfalls zugewiesen ist

- SystemNotifications.read:

- Versendet Benachrichtigungs-E-Mails und zeigt eine Warnbox auf der “Home”-Seite an, wenn ein Konnektor nicht funktioniert

- UserManagement: Hier wird definiert, wie (ob) Benutzer die Benutzerverwaltung nutzen können.

- UserManagement.create:

- erlaubt das Hinzufügen neuer Benutzer zum Konto

- erlaubt es nicht, Benutzer für Unterkonten oder übergeordnete Konten anzulegen

- zeigt nicht die Liste der vorhandenen Benutzer an - es sei denn, UserManagement.read wird ebenfalls zugewiesen

- UserManagement.impersonate:

- erlaubt es, andere Benutzer zu imitieren und zeigt dafür ein kleines Imitation-Icon in der Benutzer-Tabelle an (die Benutzer-Tabelle ist nur sichtbar, wenn auch UserManagement.read zugewiesen ist)

- gewährt die gleichen Berechtigungen wie der verkörperte Benutzer - auch wenn dieser mehr Rechte hat. Überlege gut, wann du diese Berechtigung erteilst.

- UserManagement.read:

- ermöglicht den Zugriff auf das Menü “Einstellungen > Konten”

- erlaubt die Ansicht der Liste der vorhandenen Benutzer für das Konto

- erlaubt nicht, Benutzer von Unterkonten oder übergeordneten Konten zu sehen

- UserManagement.manage:

- beinhaltet alle Berechtigungen aus UserManagement.create, UserManagement.read, UserManagement.write

- beinhaltet nicht UserManagement.impersonate (spezielle Ausnahme, da Imitation ein spezielles Recht ist, das nicht jeder UserManager erhalten soll)

- VirtualDevice Hier wird definiert, wie (ob) Benutzer Virtuelle Geräte nutzen können.

- VirtualDevice.list:

- Das Menü “Virtuelle Geräte” wird nicht angezeigt, wird aber benötigt, um im Hintergrund auf Virtuelle Geräte zugreifen zu können (z.B. um diese an die “Home”-Seite zu pinnen)

- kann auch zusammen mit VirtualDevice.read verwendet werden, um Zugriff auf die “Übersicht”-Seite zu ermöglichen

- VirtualDevice.read:

- zeigt das Menü “Virtual Device”

- ermöglicht die Anzeige der Details eines Virtuellen Gerätes inkl. Zustände, Regeln, etc.

- ermöglicht das Anheften von Virtuellen Geräten an die “Home”-Seite

- ermöglicht das Anzeigen von Smarten Gruppen. Einzelne Tabs benötigen zusätzliche Berechtigungen, z.B. VirtualDevice.manage für Alarmberichte

- wo VirtualDevice.list erforderlich ist, kann auch diese Berechtigung verwendet werden

- VirtualDevice.write:

- erlaubt es, neue Virtuelle Geräte zu erstellen und vorhandene zu bearbeiten, aber nicht zu löschen/deaktivieren

- erlaubt es, Zustände und Regeln zu erstellen und bearbeiten, aber nicht zu löschen

- VirtualDevice.manage:

- erlaubt es, Virtuelle Geräte zu lesen, zu erstellen, zu bearbeiten und zu löschen/deaktivieren

- erlaubt das Erstellen von Zuständen und Regeln für Virtuelle Geräte

- erlaubt es, Service Builder, Dashboard Builder zu sehen und zu bearbeiten

- erlaubt es von Smarten Gruppen anzuzeigen, zu erstellen und zu bearbeiten

- erlaubt es Alarmberichte anzuzeigen, zu erstellen und zu bearbeiten

- VirtualDevice.list:

- UserManagement.create:

Eine Beschreibung aller modulspezifischen Regeln findest du im Abschnitt “Module” in diesem Handbuch.